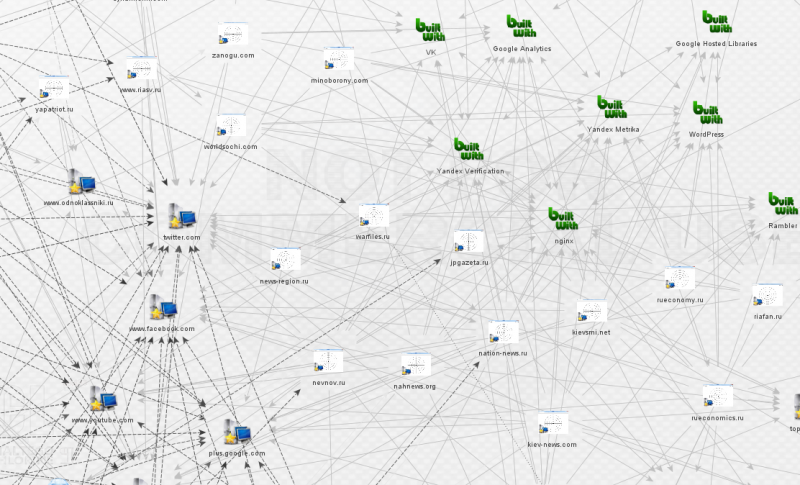

Il grafico che mostra l'uso condiviso di Google Analytics e dei social media dai siti del network. [Dimensioni intere 1 2] Immagine di Lawrence Alexander.

Il sito non specifica a chi sia da attribuire la sua progettazione, e non dà indicazioni su chi possa esserci dietro. Incuriosito da questa anonimia, ho usato il software open source Maltego per raccogliere le informazioni disponibili pubblicamente che potessero offrire qualche suggerimento.

I segreti di Google Analytics

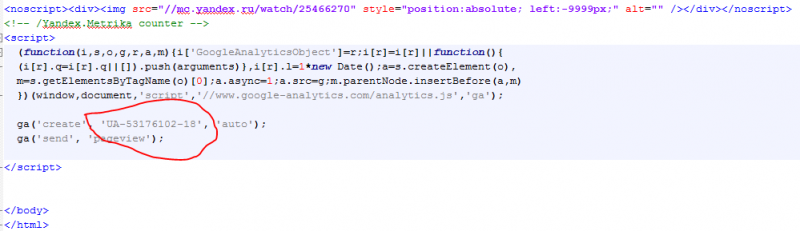

L'utilizzo di Maltego mi ha rivelato che il sito in questione utilizzava Google Analytics, uno strumento di analisi online ampiamente diffuso che permette di raccogliere statistiche sui dati dei visitatori, come il loro paese, il loro browser e il loro sistema operativo. Per semplicità, più siti possono essere gestiti da un unico account di Google Analytics. Questo account ha un unico numero “UA” che lo contraddistingue, contenuto nello script di Analytics che è contenuto nel codice del sito web. Google offre una guida dettagliata alla struttura del sistema.

Il numero dell'account di Google Analytics di вштабе.рф, trovato in fondo alla pagina con il codice HTML.

Giornalisti ed esperti di sicurezza hanno evidenziato il potenziale di questo codice per ricondurre siti anonimi a utenti specifici.

Questo metodo era stato spiegato su Wired nel 2011, e citato dall'esperto dell’ FBI di crimini informatici Michael Bazzell nel suo libro Open Source Intelligence Techniques. Sono sorti molti servizi gratuiti che permettono una facile ricerca dei numeri ID di Google Analytics, uno dei più popolari dei quali è sameID.net.

Volevo capire se la persona o l'organizzazione dietro вштабе.рф gestiva anche altri siti web dallo stesso account Analytics. Vedere il codice sorgente del sito web mi ha permesso di ottenere il relativo numero ID di Google Analytics. Quando ho effettuato una ricerca più ampia su di esso, i risultati sono stati sorprendenti—era collegato a non meno di altri sette siti web (copia archiviata).

Questi siti includevano whoswho.com.ua (archivio), apparentemente mirato a collezionare informazioni compromettenti su politici ucraini, dando però a intendere di essere un progetto ucraino; Zanogo.com (archivio), un’ altra raccolta di immagini, di cui molte anti-occidentali; e yapatriot.ru (archivio), che sembra essere un tentativo di screditare figure dell'opposizione russa. Un altro sito che usava lo stesso account Analytics era syriainform.com (archivio), che apparentemente promuove una narrazione anti-americana e pro-Assad degli eventi in Siria.

La presenza più sorprendente è stata quella di Material Evidence—il sito web della omonima mostra fotografica itinerante comparsa in molte inchieste giornalistiche che si sono occupate delle sue presunte connessioni col Cremlino. Nel 2014, il sito Gawker ne ha parlato su New York show, commentando la sua campagna pubblicitaria estesa e ben finanziata. Gawker ha sottolineato che il sito web è stato registrato a San Pietroburgo, il che è confermato dai dati storici di WHOIS.

Nella tana del coniglio

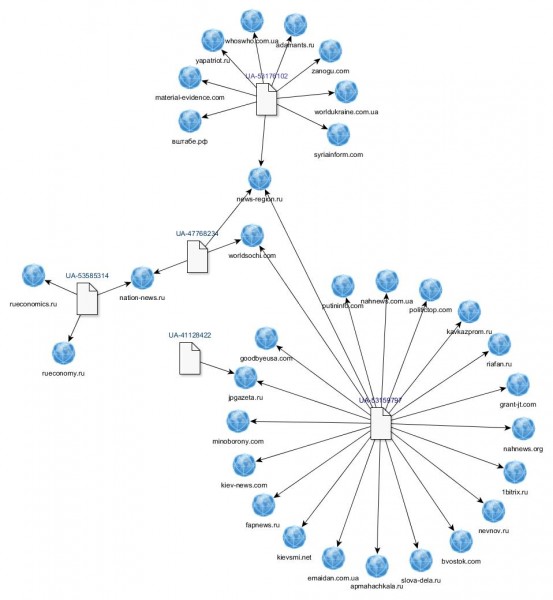

Mentre investigavo sulla rete di siti collegati all'account UA-53176102, ho scoperto che uno di essi, news-region.ru, era riconducibile anche ad un secondo account Analytics: UA-53159797 (archivio).

Questo numero, a sua volta, era associato ad un altro gruppo di diciannove siti web pro-Cremlino. Ulteriori esami su queste pagine web hanno rivelato altri tre account, con altri siti web connessi ad essi. Sotto c'è un diagramma che mostra la rete di relazioni che ho trovato al momento.

Relazioni tra i siti web e i loro numeri di account di Google Analytics. [Dimensioni intere ] Immagine di Lawrence Alexander.

Al momento della redazione dell'articolo, i codici Analytics sono rimasti invariati e visibili sulla maggior parte dei siti web. Le mie scoperte possono essere facilmente verificate guardando i codici sorgente dei siti, sia sul browser o anche salvando la pagina e guardando il codice su un editor di testo.

Oltre a Google Analytics, i siti web avevano altri tratti in comune: l'uso condiviso di Yandex Metrika, Yandex Verification, e un server Nginx—tutti strumenti di origine russa—caratterizzavano i siti appartenenti al network.

È diventato chiaro che stavo molto probabilmente guardando ad un'estesa e ben organizzata campagna di informazione via internet. Ma se il codice di Google Analytics mostrava un coinvolgimento più ampio nei siti e nella loro gestione, non poteva però dirmi chi c'era dietro di loro.

Connessione personale?

Spinto dalla curiosità, ho fatto un po’ di ricerche tra le informazioni disponibili pubblicamente. I dati relativi alle registrazioni dei domini in molti casi [1 2 3] hanno rivelato un secondo fattore in comune: l'indirizzo e-mail terder.n@gmail.com. [Archivio: 1 2 3 4]. Ho scoperto che questo indirizzo era associato non solo alla larga maggioranza dei siti che avevo già identificato, ma anche ad un nuovo gruppo di siti web, apparentemente in via di costruzione. I loro titoli suggerivano tematiche simili a quelle del network già esistente: o polemiche apertamente pro-russe, o una più sottile disinformazione dietro la facciata di legittimo giornalismo ucraino. Questi siti includevano antiliberalism.com, dnepropetrovsknews.com e maidanreload.com.

Ci è voluto meno di un minuto per collegare l'indirizzo e-mail ad un'identità reale. Un gruppo sul principale sito russo di networking VKontakte [archivio] identifica la mail come appartenente a Nikita Podgorny.

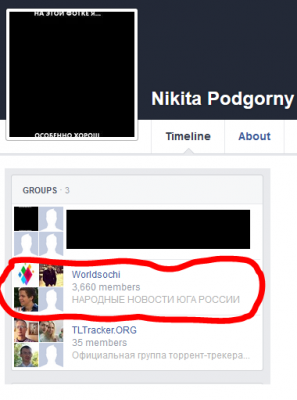

Il profilo pubblico Facebook di Podgorny mostra che è membro di un gruppo chiamato Worldsochi—esattamente lo stesso nome di uno dei siti collegati ai due codici degli account di Google Analytics che avevo esaminato.

L'appartenenza di Nikita Podgorny al gruppo Facebook Worldsochi

Podgorny ha un account Pinterest con una sola condivisione [archivio]—un'infografica dei risultati raggiunti dai russi nello spazio presa da un sito chiamato infosurfing.ru. Mentre infosurfing.ru non ha un codice Google Analytics incorporato, presenta alcune somiglianze nella costruzione delle immagini con molti siti del network pro-Cremlino.

Lo strumento online FotoForensic dimostra che le immagini prese da infosurfing.ru [1 2 3], putininfo.com [1 2] e вштабе.рф [1 2] contengono metadati presi dalla stessa versione del software: Adobe XMP Core: 5.5-c014 79.151481, 2013/03/13-12:09:15. Di per sé questo non è un identificatore definitivo, ma potrebbe suggerire una connessione, specialmente nel contesto di informazioni aggiuntive sulla presenza pubblica on-line di Podgorny.

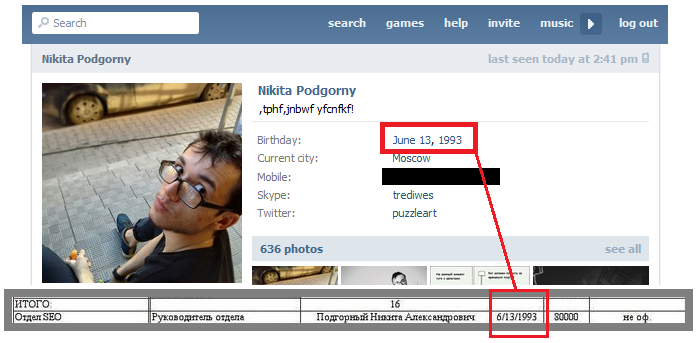

E’ importante notare che Podgorny è presente nel documento trapelato alla stampa contenente la lista degli impiegati dell’Agenzia di Ricerca su Internet di San Pietroburgo, la fabbrica di troll pro-Cremlino di cui hanno parlato numerosi articoli e inchieste, incluso un articolo di RuNet Echo.

La data di nascita di Podgorny, visibile sul suo profilo VK, corrisponde con quella del documento trapelato.

La data di nascita di Podgorny, come viene mostrata nel suo profilo VK, viene confrontata con quella contenuta nel documento dell’Agenzia di Ricerca su Internet.

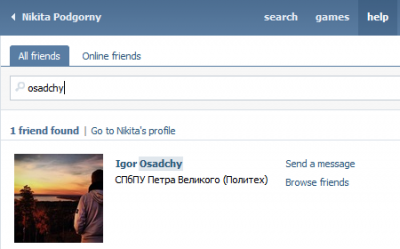

Podgorny è anche amico su VK di Igor Osadchy, che è menzionato nello stesso elenco di impiegati informatici. Osadchy ha negato di lavorare per l’Agenzia di Ricerca su Internet, chiamando la fuga di notizie una “provocazione senza successo”.

La connessione su VK tra Nikita Podgorny e Igor Osadchy.

Quando è stato contattato da Global Voices, Podgorny non ha né confermato né negato il suo coinvolgimento nei siti web, e non ha rilasciato ulteriori commenti.

Nel prossimo post relativo al network di siti web pro-Cremlino, vedremo più nel dettaglio il contenuto, gli scopi e l'ideologia di questi siti.

3 commenti