Internet, i telefoni cellulari ed altre innovazioni tecnologiche sono diventate elementi essenziali della vita quotidiana e hanno semplificato la comunicazione tra le persone, integrandole in una unica dimensione condivisa. Registrandosi sui siti web, rispondendo ai sondaggi sui social network, o caricando le proprie foto su Instagram, stiamo aggiungendo le nostre informazioni alla base dati generale, arricchendo la storia della nostra vita virtuale. Le persone con cui comunichiamo, i luoghi da cui chiamiamo e le parole che usiamo nei motori di ricercansono sicuramente informazioni che non sono più solo a nostra disposizione.

Sono molti gli esempi di come vengono usate le informazioni degli utenti di Internet. Uno degli esempi più conosciuti è legato al caso PRISM [en come per tutti gli altri link salvo diversa indicazione], un programma del governo americano spesso menzionato dalla stampa negli ultimi tempi. La controversia è finita in tribunale e le compagnie hanno iniziato a criptare I loro archivi di informazioni molto rapidamente. Alcune imprese sono riuscite a proteggere informazioni di carattere confidenziale, ma molte sono state costrette ad accettare le richieste del governo, lasciando i propri utenti senza protezione.

Per fortuna, molti si stanno rivolgendo al Collettivo Tactical Technology, un progetto di cui fanno parte professionisti della tecnologia, designer, programmatori, avvocati ed attivisti che vivono in Europa, Asia, e Africa occupandosi dell'accesso al diritto all'informazione. Sul sito web del gruppo, oltre a poter scoprire che tipo di informazione è accessibile a terzi, si può fare incetta di tecnologia per la difesa dei diritti digitali.

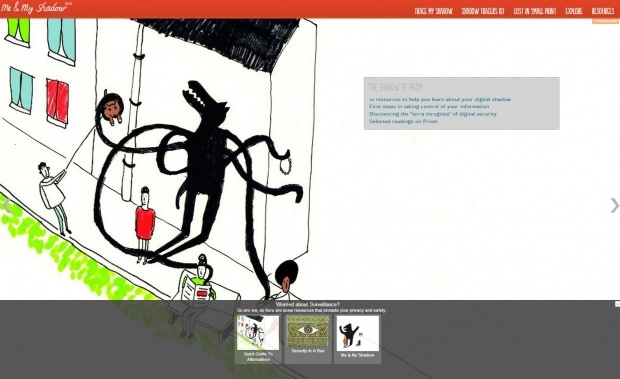

I responsabili del Collettivo definiscono il criptaggio un'arma a doppio taglio. Da una parte, diminuisce le “tracce” che si lasciano in rete assicurando un livello minimo di protezione. Dall'altro fa correre il pericolo di attirare ancora maggior attenzione se si decide di diventare totalmente invisibili. Per queste ragioni è importante usare in modo sensato gli strumenti e le risorse a disposizione, ormai cresciute in modo esponenziale. Il sito web “Me & My Shadow” ha riunito i più efficaci strumenti in circolazione.

Un'immagine del sito “Me and my Shadow”

Il sito assegna ciascuna applicazione e programma ad una categoria , offrendo una breve descrizione della funzione e delle caratteristiche ed infine un link al sito del designer. “Me & My Shadow” promuove una lista di browser Internet, e curiosamente incima alla lista troviamo Firefox di Mozilla, creato da una impresa no-profit, che permette il criptaggio attraverso vari annunci di componenti aggiuntivi che possono essere scaricati gratuitamente. Da notare che invece Google Chrome non vanta nessun particolare interesse da parte degli utenti, e non è difficile per terzi raccogliere informazioni di un utente attraverso il profilo di Google.

Il miglior motore di ricerca secondo “Me & My Shadow” è “Duck Duck Go,” dato che non ci sono alcune circostanze nelle quali esso diffonda le informazioni della ricerca a terzi, cosa che non si può dire con sicurezza di Bing o Google. “Me & My Shadow” elenca anche una serie di programmi di video chat, corrispondenza email, risorse per lavoro comunitario e così via. Il sito ospita anche un catalogo completo di altri utili strumenti, e conta con un design interattivo e accessibile facilmente.

Oltre al supporto di tipo tecnologico, i visitatori possono richiedere di ricevere aggiornamenti sugli aspetti più importanti. In questo modo è possibile scoprire come le proprie informazioni potrebbero essere usate, cosa c'è scritto nei contratti per l'utente, leggere estratti di note sulle informazioni confidenziali da Facebook, Yahoo, ed Instagram, e molto altro.

È molto interessante il gioco, “Data Dealer,” che si trova nella sezione risorse del sito. Nel gioco, gli utenti devono costruire il loro proprio impero di informazioni assolutamente necessarie, legali o illegali, vendendo informazioni per assicurare le compagnie e gli interessi chiave del gruppo, ed offrendo protezione agli hacker, agli attivisti ed ai media. Anche se altamente improbabile, il gioco spiega in modo efficace il funzionamento di questo enorme ed irrefrenabile sistema.